昨天看了篇文章:

刚好朋友前几天在搞keystore不懂,闲着无事就在看点来

上次的笔记: 有点扯了

一、慢慢的明白了点

1.理解防篡改的地方处理方式是

直接+密钥 然后hash的。因为可能做得这个是服务器端到服务器端的处理吧

直接hash然后放到加密(这个是可以解密)传递

2.对于对称+非对称的处理

非对称的处理是公钥加密私钥解密,私钥加密公钥解密。

服务器端肯定是私钥了,这样私钥加密出去等于明码了。

所以是公钥包装个对称的密钥到服务器,然后用对称来处理来了。

--这里提出了问题:1.一个如何对服务端进行认证受信任。

引来了证书

2.判断服务端是否持有私有密码的方式。

发送的串用hash加密判断了

3.这里还说了防篡改

签名后放到加密里面了

其实加上今天看了有两天了还是一头雾水 下面是瞎扯 哈

二、说说keytool这个东西 抄抄网上的

java的bin目录下面有个工具

1.创建这样的一个库如果没有文件则会生成这个文件的

keytool -genkeypair -alias test1 -keyalg RSA -keystore keystore

那么会生成一个test.keystore的一个文件,里面存储了一个别名为test1的一个证书

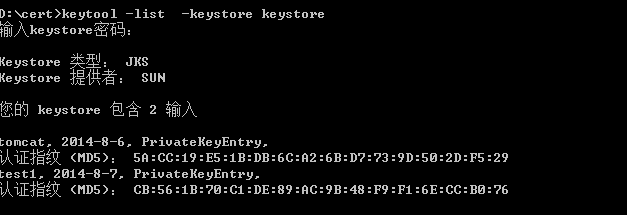

2.查看这个存储里面的证书信息

keytool -list -keystore test.keystore

3.这个加上-v会有个详细信息的

keytool -list -v -keystore keystore

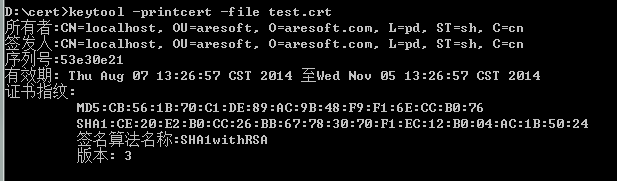

4.细的查看这个证书

keytool -printcert -file "test.crt"

5.导入证书 注意添加信任

keytool -import -keystore keystore -file test.crt

6.删除证书 通过别名

keytool -delete -keystore keystore -alias test1

综合操作:

三、用途

这个纯粹是扯了。

1.tomcat配置https访问站点的配置文件

2.用到的类处理

KeyStore

SSLContext 安全的套字节连接

四、证书的分类

证书的种类为 JKS JCEKS PKCS12 BKS UBER

在java /bin下面的那个是jks

android认证用的是bks

五、常用的组合算法

sha1withrsa 主要有一点hash最后组织到了asn这种结构的数据上了,不是单纯的直接加解密